Ieri 17/10/2017 andando a dormire ho avuto modo di leggere il paper di quei 3 bravi ragazzi che hanno deciso di bucare il WPA2 con l’ormai famoso KRACK attack. É giá perché ormai i ragazzini non hanno più nulla da fare all’universitá se non mettersi a cercare le falle nel protocollo 802.11 che di revisioni ne ha avute non poche. Insomma, sto benedetto Wi-Fi proprio non ce la facciamo a farlo sicuro?

E prima il WEP… dopo poco: attenzione il WEP fa acqua, no buono, basta una scheda Wi-Fi e una distro linux con airpcap e la buchi… All’epoca ero un pischello universitario e ho provato a beccare la password del vicino ignaro: ho dovuto mettere il pc sulla sedia che a sua volta era sull’asse da stiro per beccare un segnale decente e dopo ore di lavoro ho trovato la password. Il sorriso era quello di un bambino che é riuscito a fare la prima pedalata da solo!

Poi è arrivato il WPA: lo stavano ancora rilasciando sulle nuove versioni dei driver che avevano giá beccato l’inghippo… urge assolutamente una modifica e da qui arriva il WPA2 che a quanto mi pareva fino a ieri era rimasto illibato per 12 lunghi anni.

Sará stata fortuna o la solita caparbietá di qualcuno che ha voluto insistere giorno e notte al fine di dimostrare che le regole scritte nel protocollo erano come sempre un po vaghe? E si gente, perché da quello che si desume dal loro scritto pare che nel susseguirsi delle varie revisioni ci si é dimenticati un pezzo, che la macchina a stati era di libera interpretazione e cosí accade che poi i costruttori cercano di seguire pedissequamente uno standard che poi proprio standard non è!

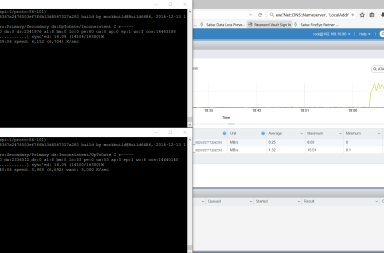

Beh alla fine sti ragazzini hanno scoperto che se ti metti in mezzo, spoofi i mac address di client e AP, lavori su una frequenza diversa tra AP e client al fine di fare il cattivo MitM, puoi rilanciare alcuni pacchetti e bloccarne altri e magicamente imposti un numero di sequenza a 1 per tutti i pacchetti scambiati nell’arco di un ora o per tutto il tempo che vuoi… Da qui leggi tutti i pacchetti e provi a decriptare i dati con il solito metodo di iterazione ecc.

Tutto questo logicamente é lungi da essere un attacco facile e da implementare “accendi e buca”, nel frattempo i produttori si sono giá attivati e le righe di codice da cambiare sono veramente poche. Lasciando perdere quelli che si sono fatti belli dicendo che i loro dispositivi erano fuori pericolo (perché fuori standard) un plauso va a quelli che hanno rilasciato la patch a tempo di record!

Ora mi auguro che ci si metta un po’ più di impegno a scrivere l’ennesima revisione che stavolta sarà perfetta.. forse! XD

Dimenticavo la sorpresa: sono arrivato ad Amsterdam! Il mio last minute più last che abbia mai fatto: avvisato alle 11:00 della possibilità di 3 giorni di meeting, arrivato alle 17:40 … ma questa é un altra storia!

SailPoint arrivo!